Северокорейские хакеры атакуют и грабят компании из США

Хакерская группа Andariel, предположительно связанная с правительством Северной Кореи и дальше продолжает проводить кибератаки на американские компании. После взлома злоумышленники использовали скомпрометированные учетные записи для получения административных привилегий, которые затем использовались для кражи данных. В Министерстве юстиций США считают, что эти действия наносят ущерб национальной безопасности и экономике страны.

Финансовая выгода приоритетнее

Специалисты Symantec выявили, что северокорейская группировка Andariel (известная также как Stonefly, APT45, Silent Chollima, Onyx Sleet) продолжает атаковать компании в Соединенных Штатах ради финансовой выгоды, несмотря на предъявленные обвинения и объявленное вознаграждение. Об этом в начале октября 2024 г. говорится в опубликованном отчете на сайте компании Symantec.

Компания Symantec, входящая в состав Broadcom, обнаружила доказательства вторжений в три различные организации в США в августе этого года, через месяц после публикации обвинительного заключения. Хотя злоумышленникам не удалось внедрить программу-вымогатель в сети ни одной из пострадавших организаций, вполне вероятно, что кибератаки имели финансовую подоплеку. Все жертвы были частными компаниями и занимались бизнесом, не представляющим очевидной ценности для разведки Корейской Народно-Демократической Республики (КНДР).

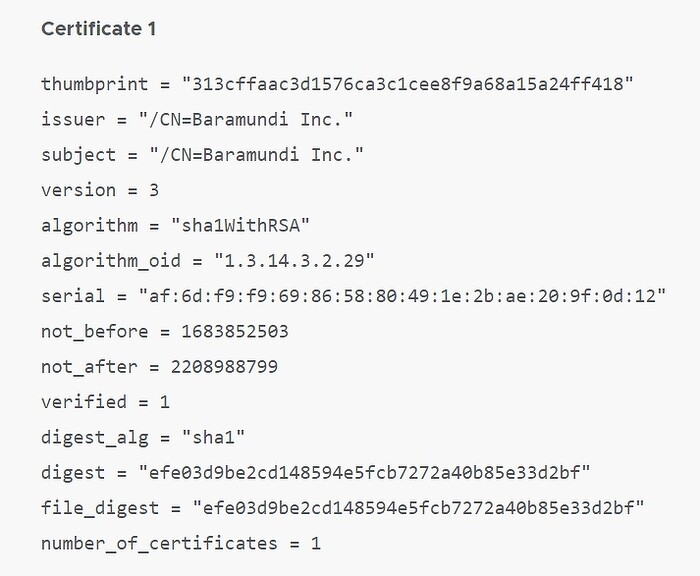

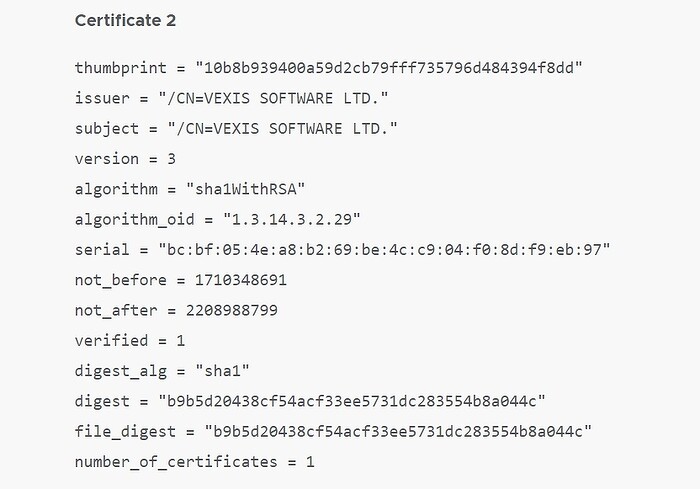

В ряде ИТ-атак использовалась разработанная Stonefly вредоносная программа Backdoor.Preft (она же Dtrack, Valefor). Этот ИТ-инструмент ассоциируется исключительно с группой хакеров из Andariel. Кроме того, во взломанных сетях было обнаружено несколько индикаторов компрометации Stonefly, недавно задокументированных корпорацией Microsoft. Злоумышленники использовали поддельный сертификат Tableau, уже задокументированный Microsoft, а также два других сертификата, которые, по-видимому, являются уникальными для этой северокорейской группировки.

Набор инструментов

Многоступенчатый бэкдор, способный скачивать и загружать файлы, выполнять команды и загружать дополнительные плагины. Preft может поддерживать несколько типов плагинов, включая исполняемые файлы, VBS, BAT и шелл-код. Имеет несколько режимов сохранения, включая Startup_LNK, Service, Registry и Task Scheduler.

Бэкдор, способный выполнять команды, загружать и выгружать файлы, а также делать скриншоты. Ранее Nukebot не был связан со Stonefly, однако произошла утечка его исходного кода, и, вероятно, именно так хакеры КНДР получили этот ИТ-инструмент.

Злоумышленники использовали вредоносный пакетный файл для ввода учетных данных в открытом виде, изменяя реестр. Затем была запущена программа Mimikatz для сброса учетных данных. Mimikatz - это общедоступный инструмент для дампа учетных данных. Хакеры использовали пользовательский вариант ИТ-инструмента, который записывал собранные учетные данные в файл в формате log. Похожий пользовательский вариант Mimikatz, найденный на VirusTotal, был связан компанией Mandiant со Stonefly.

Хакеры использовали в своих атаках два разных кейлоггера. Кроссплатформенный фреймворк для тестирования на проникновение с открытым исходным кодом. Прокси-инструмент с открытым исходным кодом (он создает TCP/UDP-туннель, передаваемый по HTTP и защищенный через SSH).

Общедоступный SSH-клиент. Инструмент командной строки для подключения к PuTTY. Клиент командной строки для облачного сервиса хранения данных Mega.nz. Megatools использовался для эксфильтрации данных. Общедоступный инструмент, который делает снимки структуры папок на жестком диске и сохраняет их в виде HTML-файлов, а также инструмент с открытым исходным кодом, позволяющий открывать локальные серверы для публичного доступа в интернет.

Арест одного из членов группировки

В июле этого года Министерство юстиции США предъявило северокорейцу по имени Рим Чон Хек (Rim Jong Hyok) обвинения, связанные с атакующей группировкой Andariel. Предполагается, что Рим является членом группы хакеров Andariel, которая связана с северокорейской военной разведкой - Главным разведывательным бюро (ГРБ). Ему было предъявлено обвинение в причастности к вымогательству у американских больниц и других медицинских учреждений в период с 2021 по 2023 гг., отмыванию полученных выкупов и последующему использованию этих средств для финансирования дополнительных кибератак на объекты в оборонном, технологическом и правительственном секторах по всему миру.

Целями этих последующих ИТ-атак стали две базы военно-воздушных сил (ВВС) США, NASA-OIG, а также организации, расположенные на Тайване, в Южной Корее и Китае. В дополнение к обвинительному заключению Государственный департамент США предложил вознаграждение в размере до $10 млн за информацию о его местонахождении или идентификации.

Группировка Andariel

Впервые о Andariel стало известно в июле 2009 г., когда она организовала распределенные атаки типа «отказ в обслуживании» (DDoS) на ряд южнокорейских, американских правительственных и финансовых сайтов. Она вновь появилась в 2011 г., когда совершила еще больше DDoS-атак, а также обнаружила в своих ИТ-атаках элемент шпионажа. На то время было установлено, что Andariel использует сложный троянский бэкдор (Backdoor.Prioxer) против отдельных целей.

В марте 2013 г. группа Andariel была связана с атаками на ряд южнокорейских банков и телерадиовещательных компаний с помощью вируса Jokra (Tojan.Jokra), уничтожающего диски. Спустя три месяца группа была вовлечена в серию DDoS-атак на правительственные сайты Южной Кореи.

В последние годы возможности группировки заметно выросли, и, по крайней мере, с 2019 г., по мнению специалистов из Symantec, ее деятельность в основном сместилась в сторону шпионажа против избранных, высокоценных целей. Судя по всему, хакеры из Andariel специализируются на нападениях на организации, владеющие секретной или особо важной информацией или интеллектуальной собственностью. В то время как другие северокорейские группировки хорошо известны своими финансовыми ИТ-атаками.

Освещение деятельности группы Andariel в связи с предъявлением обвинения Рим Чон Хеку еще не привело к прекращению деятельности хакерской группировки. Вероятно, группа Andariel и дальше продолжает попытки совершать вымогательские кибератаки на компании в США.

Поделиться

Поделиться