Найден способ кражи логинов и паролей, от которого нет спасения

На GitHub опубликованы шаблоны для проведения атаки «Браузер-в-браузере», которая позволяет выводить убедительно выглядящие окна для перехвата реквизитов доступа. Атаки тем самым чрезвычайно упростились, а отбиться от них весьма сложно.

Окно в окне

Эксперт по безопасности известный под ником mr.dox, опубликовал на GitHub код фишингового инструмента, который позволяет создавать фальшивые окна браузера Chrome. Его назначение - перехватывать реквизиты доступа к онлайн-ресурсам.

При входе на многие сайты, вместо прямой регистрации на них, можно залогиниться с помщью аккаунтов в соцсетях или Google, Microsoft, Apple и даже Steam. Такую опцию, например, предлагает Dropbox.

При атаке всплывает новое окно с формой ввода реквизитов. В нём может отображаться URL-адрес, но его нельзя изменить. Эта строка используется для того, чтобы удостовериться в подлинности формы логина.

Для хакеров и пентестеров

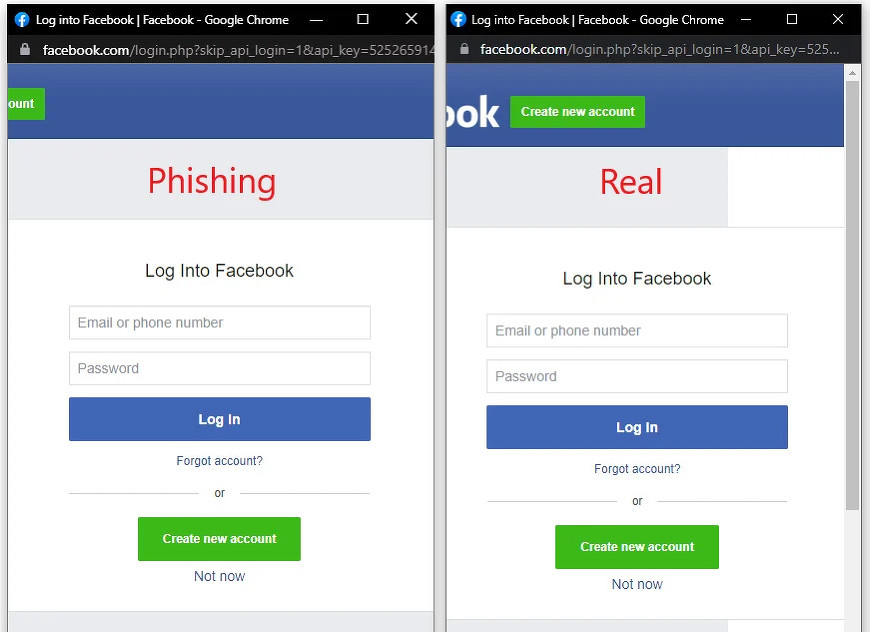

Хакеры многократно пытались использовать поддельные окна логина (Single Sign-On) - с помощью HTML, CSS, JavaScript, - однако, как правило, эти окна выглядели подделкой, способной обмануть только самых неопытных пользователей.

Однако новая атака, получившая название «Браузер-в-браузере», позволяет выводить окна регистрации, которые совершенно неотличимы от настоящих. Хакерам (или пентестерам) достаточно будет отредактировать в составленных mr.dox шаблонах только URL и название окна (поле title) и создать iframe, который выведет это окно.

HTML-код для формы логина можно встроить прямиком в шаблон, однако, как заявил mr.dox, потребуется правильно расположить соответствующее поле с помощью CSS и HTML. Это, впрочем, вряд ли сильно усложнит задачу.

Эксперт по информационной безопасности Кьюба Грецки (Kuba Gretzky), создатель другого фишингового набора Evilginx, убедился в совместимости своей разработки с тем, что сделал mr.dox; в комбинации эти два фишинговых набора можно использовать для перехвата ключей двухфакторной авторизации.

«Защититься от такой атаки будет предельно сложно, - говорит Анастасия Мельникова, директор по информационной безопасности компании SEQ. - Сам разработчик указывает, что она ориентирована на пентестеров, но совершенно очевидно, что в ближайшее время её уже задействуют в реальных атаках. Единственной мерой предосторожности будет - знать о возможности таких атак и трижды проверять, куда вы вводите свои реквизиты доступа. Стоит, правда, отметить, что методика не будет работать при использовании ПО для автозаполнения паролей, в том числе встроенного в браузер: оно сразу определит, что окно поддельное».

Сама по себе методика таких атак не нова, утверждает mr.dox. По его словам, её уже с переменным успехом применяли создатели фальшивых сайтов для геймеров, чтобы красть реквизиты доступа. Причём недавно: эти атаки датированы 2020 г.

Поделиться

Поделиться