Процессоры в iPhone, iPad и Mac уязвимы для взлома и кражи данных из почты и облака iCloud

Исследование выявило два серьезных недостатка в ИТ-системе безопасности чипов, разработанных компанией Apple и используемых в компьютерах Mac, iPhone и iPad. Данные уязвимости позволяют хакерам получить доступ к конфиденциальной информации пользователей с таких популярных сервисов, как Google Maps и iCloud Calendar.

Результаты исследования

Исследовательская группа из Технологического университета Джорджии, Мичиганского университета и Рурского университета в Бохуме обнаружила два серьезных недостатка в процессорах Apple серий A и M, использующихся в Mac, iPhone и iPad. Как пишет Ars Technica, проблемы в кибербезопасности позволяют похищать конфиденциальные данные из браузеров и получить доступ к секретам iCloud, Google Maps и Gmail и т.п.

В 2023 г. эта же группа ученых уже демонстрировала похожую спекулятивную атаку по сторонним каналам (side-channel) кибератаку iLeakage, которая работала против устройств Apple и позволяла извлекать конфиденциальную информацию из браузера Safari, включая пароли и содержимое вкладок.

В компьютерной безопасности, ИТ-атаки по сторонним каналам - класс кибератак, базирующийся на уязвимости криптографических ИТ-систем, как физического объекта. В противовес кибератакам в теоретической криптографии, где взлом реализуется за счет обнаружения и использования уязвимостей алгоритмов шифрования, в ходе кибератак по побочным каналам используется информация о физических процессах, происходящих в ходе реализации шифрования и дешифрования. Таким образом, предложение: «Компьютеры работают не на бумаге, а на физических законах», можно назвать главной парадигмой такого рода ИТ-атак.

Теперь американские исследователи представили сразу две новые side-channel атаки, получившие названия FLOP и SLAP. Сами же кибератаки нацелены на функции, ускоряющие обработку данных путем предугадывания будущих инструкций вместо их ожидания. Такая активность может оставлять следы в памяти, которые пригодны для извлечения конфиденциальных данных.

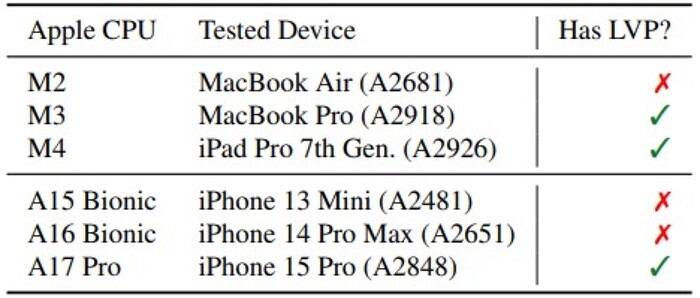

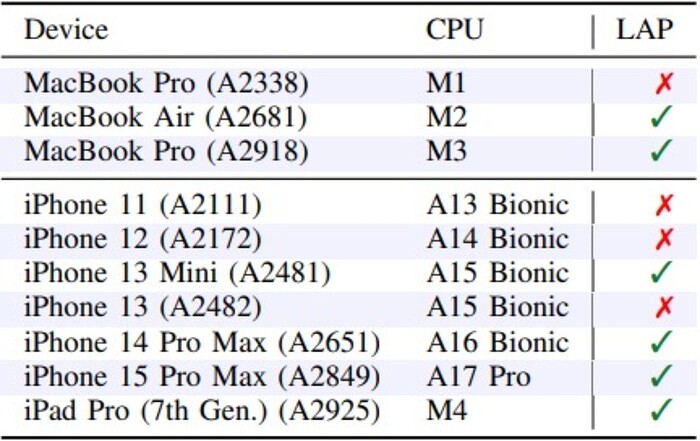

«Начиная с поколений M2 и A15, процессоры Apple пытаются предсказать следующий адрес памяти, к которому обратится ядро», - объясняют исследователи. - Более того, начиная с поколений M3 и A17, они пытаются предсказать значения данных, которые будут возвращены из памяти. Однако неправильные предсказания в этих механизмах могут приводить к тому, что произвольные вычисления будут выполняться с out-of-bounds (выход за границы массива) данными или неверными значениями данных».

В компании Apple подтвердили, что знают об этих проблемах и планирует выпустить исправления. Разработчики корпорации не считают, что эти ошибки представляет непосредственную опасность для пользователей.

Подробная информация о выявленных уязвимостях

Первая уязвимость, получившая название FLOP, позволяет злоумышленникам манипулировать ИТ-системой предсказаний чипа для кражи данных, заставляя систему делать неверные прогнозы для памяти. Такие неверные предсказания могут иметь серьезные последствия для безопасности, так как в итоге они могут привести к побегу из песочницы браузера и чтению персональной информации в Safari и Chrome.

Вторая уязвимость, получившая название SLAP, нацелена на аналогичную ИТ-систему в чипах Apple. Она лишь ограничивается Safari и может получить доступ к данным только из соседних вкладок браузера. Хотя она менее серьезная, чем FLOP, она все равно вызывает опасения по поводу безопасности браузера у исследователей по кибербезопасности.

По мнению исследователей, обе кибератаки можно осуществить удаленно, через браузер, с помощью вредоносной интернет-страницы, содержащей код JavaScript или WebAssembly, предназначенный для запуска FLOP и SLAP. То есть пользователю-жертве достаточно посетить вредоносный сайт, чтобы произошла утечка секретов (в обход песочницы браузера, рандомизации размещения адресного пространства и других классических средств защиты памяти).

Метод атаки Flipper Zero

Исследователь кибербезопасности, известный как Энтони (Antony), продемонстрировал еще один метод кибератаки на iPhone, об этом стало известно 6 сентября 2023 г., но на 2025 г. проблема так и не была решена. С помощью Flipper Zero он смог заблокировать работу iPhone, посылая назойливые всплывающие окна с предложениями подключиться к ближайшим Bluetooth-устройствам Apple, таким как AirTag, Apple TV и AirPods.

Энтони назвал этот метод атаки «Атака через рекламные сообщения Bluetooth» («Bluetooth Advertising Assault»). Он модифицировал прошивку Flipper Zero, чтобы транслировать так называемые «Bluetooth Advertisements» - сигналы, которые устройства используют для анонсирования своего присутствия и возможностей. Такие сигналы являются частью протокола Bluetooth Low Energy, который корпорация Apple использует для подключения различных устройств компании между собой.

Эксперты TechCrunch смогли воспроизвести кибератаку на iPhone 8 и iPhone 14 Pro. Они использовали код, предоставленный Энтони, и загрузили его в устройство Flipper Zero. Затем включив Bluetooth на Flipper Zero, ИТ-специалисты начали транслировать всплывающие окна на ближайшие iPhone. Эксплоит работал на iPhone как при включении, так и при выключении Bluetooth в Центре управлений, но не работал, если Bluetooth был полностью отключен в настройках.

Энтони утверждает, что ИТ-атака может работать на расстоянии до 300 метров с помощью усиленной платы 1 км, однако он не раскрывает детали техники из-за опасений злонамеренного использования эксплойта для отправки спама на большие расстояния. По мнению эксперта по информационной безопасности (ИБ), компания Apple может смягчить последствия таких кибератак, внедрив механизм, который позволит убедиться, что подключаемые устройства являются легитимными, и сократив дистанцию для подключения через Bluetooth.

Поделиться

Поделиться