Чтобы спасти безграмотных пользователей, Microsoft заблокирует одну из главных «фишек» облачного Excel

Microsoft отключит в облачном Excel автоматическую загрузку и активацию XLL-контейнеров с надстройками, в которых хакеры повадились распространять вредоносное ПО. Тем самым она хочет уберечь пользователей от взлома или заражения их ПК. Ранее Microsoft ввела аналогичные ограничения для макросов, но хакеров это не остановило.

Борьба с хакерами уходит в облака

Корпорация Microsoft озаботилась вопросов использования киберпреступниками облачного сервиса Office 365 для распространения вредоносного ПО. Как пишет профильный портал Bleeping Computer, она вознамерилась внести изменения в работу Excel, в частности, надстроек в формате XLL.

Хакеры используют надстройки Excel для доставки вредоносных файлов на компьютеры жертв. Microsoft намерена лишить их такой возможности – лазейка будет закрыта в течение марта 2023 г.

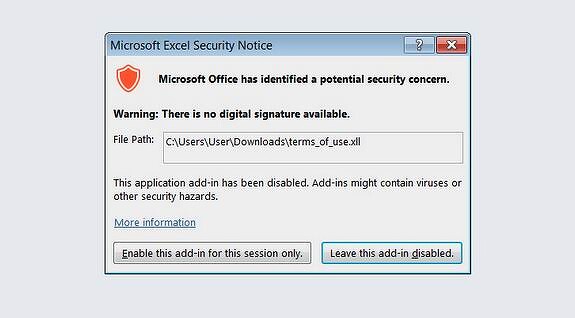

Надстройки XLL активируются автоматически. Именно это и исправит Microsoft. Все подгружаемые на компьютер файлы будут автоматически блокироваться. Пользователю придется запускать их вручную, и он тут же получит предупреждение о вероятной опасности, таящемся в крошечном файле.

Как это работает

Надстройки называются так по вполне объективным причинам. Они расширяют стандартные возможности Excel, добавляя в него новые функции или панели для удобства использования и упрощения работы с электронными таблицами.

Microsoft намерена блокировать все XLL-файлы. Если пользователю попадется неподписанный контейнер XLL, то Excel выведет на экран предупреждение, что внутри него может содержаться вредоносное ПО. Его на деле может и не быть, но Excel – не антивирус, и выслеживать малвари он не умеет.

После этого все будет зависеть от пользователя. Он или откажется от запуска потенциально опасного XLL-контейнера, или активирует его. Ответственность за результат активации будет лежать на нем.

Давняя проблема

Автоматическая активация опасных файлов – давнее свойство Microsoft Office, в особенности Excel. Хакеры десятилетиями используют эту особенность офисного пакета в своих целях.

Office поддерживает загрузку макросов – небольших скриптов на языке программирования Visual Basic for Application (VBA). Они нужны для автоматизации рутинных процессов работы с документами и загружаются при открытии текстового документа или электронной таблицы.

О том, что макросы зачастую могут как минимум сильно испортить настроение пользователю, знают если не все, то очень многие владельцы ПК. Тем не менее, этот способ взлома как был одним из самых востребованных среди киберпреступников, так им и остается.

Война бесконечности

Нельзя утверждать, что Microsoft ничего не делает, чтобы очистить репутацию Office и, в частности, Excel. Грядущая блокировка надстроек XLL – лишь один из множества шагов, которые корпорация предпринимает в этом направлении.

В то же время наиболее активно Microsoft включилась в этот процесс лишь совсем недавно – в начале 2022 г.

В феврале 2022 г. Microsoft объявила о готовности отключить в Excel автоматическую загрузку макросов. Изменения вступили в силу в апреле 2022 г. и почти сразу вызвали негодование многих пользователей.

Как оказалось, их уровня компьютерной грамотности им не хватило, чтобы разобраться в настройках Office и понять, как вручную запускать макросы.

В начале лета 2022 г. поток жалоб заметно усилился. Microsoft сдалась и в первых числах июля 2022 г. вернула автоматическую загрузку макросов, тем самым она сильно повысила риск пользователей подхватить на свой ПК вредоносное ПО.

Однако во второй половине июля 2022 г. Microsoft опять развернулась на 180 градусов. Она в очередной раз анонсировала отключение функции автоматической загрузки макросов, теперь вняв увещеваниям пользователей, не желающих поймать вирус.

Хакеры оказались умнее

Киберпреступникам, похоже, эти метания Microsoft наскучили. Они решили не дожидаться, когда корпорация вновь включит автозагрузку макросов и нашли новый способ доставки вредоносного ПО на ПК жертв. Они стали запаковывать вирусы, трояны и прочий опасный софт в архивы и ISO-файлы и рассылать их по электронной почте.

А чтобы обмануть особо умных пользователей и их антивирусы, хакеры придумали еще более хитрый способ. Они стали рассылать файлы в формате LNK – такое разрешение имеют все ярлыки в Windows. В них они прячут команды на запуск скачивания вредоносного ПО через штатные инструменты операционной системы Microsoft, например, через PowerShell. Антивирус не может вовремя распознать такую хитрую атаку.

Поделиться

Поделиться